Dunkle Vorzeichen

(Quelle: IT-Administrator)

Das erste Quartal des Jahres stand bereits ganz im Zeichen der Ransomware – allen voran: Locky. Der überaus erfolgreiche Verschlüsselungstrojaner wurde bislang vor allem durch E-Mail-Anhänge, aber auch per Web-Downloads verbreitet und infizierte bis zu 17.000 Rechner am Tag.

So enthielten E-Mails als Rechnungen oder Mitteilungen getarnte, präparierte Office-Dokumente und JavaScript-Dateien. Wurde ein Anhang geöffnet und der darin enthaltene Downloader ausgeführt, verschlüsselte die heruntergeladene Schadsoftware nicht nur Dateien auf dem infizierten Rechner, sondern auch Netzlaufwerke – selbst wenn diese gar nicht eingebunden waren – und Cloud-Speicher.

Gerade das macht Locky und ähnliche Ransomware für Unternehmen, aber auch Organisationen wie etwa Krankenhäuser besonders gefährlich. So genügt ein einzelner infizierter Rechner, um ganze Abteilungen oder schlimmstenfalls den gesamten Betrieb lahmzulegen. Da die infizierten E-Mail-Anhänge sehr professionell aufbereitet sind und augenscheinlich von bekannten Unternehmen stammen, können diese auch wachsame Empfänger überlisten. Gängige Antiviren-Programme bieten insbesondere bei neuer Malware nur wenig Schutz.

Ebenfalls neu auf der Bühne erschien CTB-Locker. Dieser Trojaner hat es gezielt auf Webserver abgesehen und erpresste Administratoren. Firmen sollten neben allgemeingültigen Sicherheitsmaßnahmen wie aktueller Software und regelmäßigen Backups auf moderne Schutzmechanismen setzen. Dazu kann etwa eine Appliance am Gateway gehören, die eingehende Dateien in einer Sandbox testweise ausführt, um deren Verhalten zu analysieren.

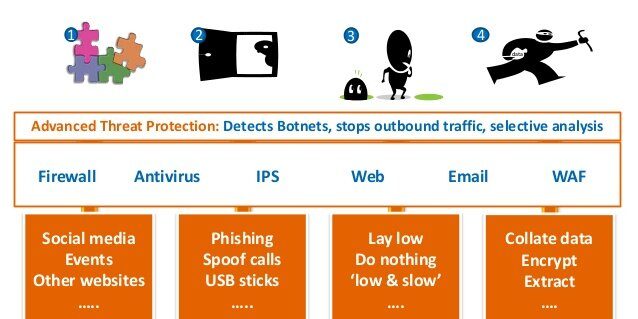

Auch eine Anomalie-Erkennung im Netzwerk kann fortgeschrittene Angriffe – sogenannte Advanced Persistent Threats – aufspüren helfen, die regulären Schutzprogrammen meist verborgen bleiben. Nicht zuletzt hilft Mikrovirtualisierung, Gefahren auf Rechnern einzudämmen.

Mit ausgereiften Sicherheitssystemen, wie der Sophos UTM mit integrierten Advanced Threat Protection und Sandstorm Technologie kann bösartiger Code bereits am Perimeter abgefangen werden.

Warten Sie nicht darauf, dass etwas passiert – sondern versichern Sie sich mit intelligenter Technik. Denn wenn es erst zu einem Sicherheitsvorfall kommt, können Sie nur noch hoffen, dass Ihre Datensicherung einwandfrei funktioniert hat.